Cette question Pix appartient à la catégorie “Protection et sécurité : Sécuriser l’environnement numérique” et porte sur les rôles concrets de la cryptographie dans le monde numérique. Découvrez dans cet article la réponse.

Retrouvez également toutes nos solutions aux différents tests PIX en cliquant sur ce lien.

Parmi les propositions, lesquelles sont des usages possibles de la cryptographie ? [Découvrez la réponse]

Voici comment se présente la question sur Pix :

Énoncé : Parmi les propositions, lesquelles sont des usages possibles de la cryptographie ?

Qu’est-ce que la cryptographie ?

La cryptographie est l’art de protéger des messages pour qu’ils ne puissent être compris que par ceux à qui ils sont destinés. L’idée est d’éviter que le message soit lisible par les curieux et donc d’écrire en code. Seul celui qui connaît la clé secrète peut le déchiffrer.

Elle repose sur plusieurs fondamentaux :

- le chiffrement et le déchiffrement

- les fonctions de hachage cryptographique

- le principe d’authentification

Exemple :

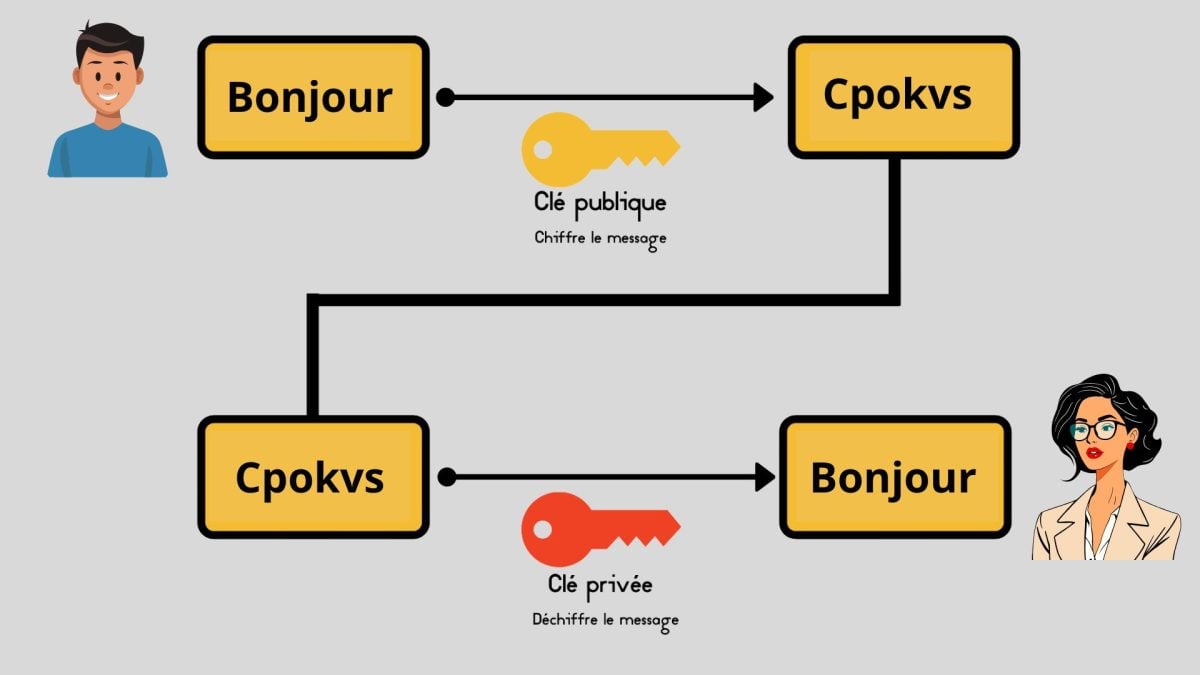

Message d’origine : “Bonjour”

Message chiffré : “Cpokvs”

Sur le plan technique, la cryptographie repose sur des algorithmes mathématiques complexes conçus pour chiffrer et déchiffrer des données de manière sécurisée. Elle utilise des clés selon des méthodes asymétriques :

- Clé publique pour le chiffrement

- Clé privée pour le déchiffrement

Pour la méthode symétrique, une même clé est utilisée pour chiffrer et déchiffrer.

Dans les deux cas, les mécanismes de la cryptographie garantissent que seuls les destinataires autorisés peuvent accéder aux données chiffrées.

La cryptographie est utilisée dans de nombreux systèmes informatiques pour garantir la sécurité. Elle permet par exemple de :

- Protéger les données sur Internet (emails, paiements, mots de passe).

- Vérifier l’identité à l’aide d’une clé publique.

- Garantir que des messages n’ont pas été modifiés grâce aux fonctions de hachage ou à la signature numérique.

Dans le tableau suivant, vous trouverez les dates clés de l’histoire de la cryptographie :

| Date | Événement |

|---|---|

| Vers -2000 avant J.C | Les Égyptiens utilisent des hiéroglyphes modifiés pour cacher le sens de certains textes. |

| Vers -50 avant J.C | Jules César crée un système de codage simple : le chiffre de César. |

| XVIe siècle | Le chiffre de Vigenère est développé, rendant les messages plus difficiles à déchiffrer. |

| 1976 | Naissance de la cryptographie moderne avec l’idée de la clé publique et privée (Diffie et Hellman). |

| 1977 | Création de l’algorithme RSA, encore utilisé aujourd’hui pour sécuriser les données via le chiffrement. |

| Aujourd’hui | La cryptographie est partout : sur Internet, dans nos téléphones, nos cartes bancaires, etc. |

Quels sont les bénéfices et les risques liés à l’usage de la cryptographie ?

La cryptographie est un outil très utile pour protéger nos données personnelles et professionnelles. Elle est au cœur de la sécurité informatique. Mais comme toute technologie, elle peut aussi poser certains problèmes si elle est mal utilisée ou détournée.

| Bénéfices (Avantages) | Risques (Inconvénients) |

|---|---|

| Protège la confidentialité des données personnelles et professionnelles. | Peut être utilisée par des criminels pour dissimuler leurs activités (cybercriminalité, terrorisme). |

| Garantit l’intégrité des messages (pas de modification possible). | Rend certaines enquêtes policières plus difficiles (messages illisibles sans la clé). |

| Permet l’authentification grâce à une clé publique (vérifie l’identité d’un utilisateur ou d’un site web). | Si une clé privée est perdue ou volée, il devient impossible d’accéder aux données. |

| Sécurise les paiements en ligne et les connexions sur les sites web par chiffrement (HTTPS). | Certaines méthodes peuvent devenir obsolètes avec le temps ou être vulnérables aux attaques. |

| Protège les communications (emails, messageries, VPN, etc.). | Peut donner un faux sentiment de sécurité si elle est mal mise en œuvre. |

En somme, la cryptographie en général, qu’elle soit symétrique ou asymétrique, joue un rôle central dans la sécurité des données et la protection des communications numériques.

Pour garantir une protection optimale, il est essentiel d’adopter une pratique de sécurité rigoureuse. Il est possible de combiner la cryptographie symétrique avec d’autres méthodes adaptées aux besoins spécifiques des systèmes d’information.

Qu’est-ce que Pix ?

Pix est un outil en ligne conçu pour vous aider à mieux maîtriser le numérique. Vous y répondez à des questions sur différents sujets : sécurité informatique et des données, recherche d’informations, etc.

Ce qui est pratique, c’est que les exercices s’adaptent à votre niveau au fur et à mesure. Vous avancez à votre rythme, et si vous le souhaitez, vous pouvez obtenir une certification reconnue.

Pour conclure, sachez que la cryptographie est utilisée partout autour de nous, souvent sans qu’on s’en rende compte. Elle est essentielle pour assurer la sécurité informatique et protéger les données via le chiffrement, l’usage de clés publiques et de clés privées.

Et si vous souhaitez continuer à vous entraîner aux tests PIX, n’hésitez pas à consulter les articles suivants sur notre site :

![Quels sont les meilleurs RPG gratuits sur PC ? [Top 15]](https://www.alucare.fr/wp-content/uploads/2025/12/www.alucare.fr-quels-sont-les-meilleurs-rpg-gratuits-sur-pc-top-15-Quels-sont-les-meilleurs-RPG-gratuits-sur-PC-Top-15-150x150.jpg)