Wussten Sie, dass Sie nicht mehr ein Genie sein müssen, um Hacker a Telefon ?

Ob für schützen Ihre Kinder Wo vorbeugen am besten die Verwendung von Methoden des Cyberkriminelle, Erfahren Sie, welche Techniken im Jahr 2026 am häufigsten verwendet werden, um ein Smartphone zu hacken.

Achtung: Dieser Artikel ermutigt nicht zum Hacken von Telefonen.. Er behandelt die verschiedenen Techniken, die Hacker verwenden, um ein Handy zu hacken..

Zu den am häufigsten missbrauchten Werkzeugen, um ein Telefon zu hacken, gehören :

mSpy Anwendung zur elterlichen Kontrolle

1. Ein Telefon mit mSpy und EyeZy hacken

mSpy und EyeZy sind Anwendungen zur elterlichen Kontrolle, die für Eltern entwickelt wurden, um die Telefone ihrer Kinder zu überwachen.

Beachten Sie jedoch, dass manche Menschen mSpy und EyeZy zu böswilligen Zwecken, insbesondere um sich in das Telefon ihrer Angehörigen wie Ehepartner oder andere Personen einzuhacken.

1. Ein Telefon mit mSpy hacken

Die Verwendung von mSpy unterscheidet sich zwischen den beiden Betriebssystemen (Android und iOS). Da es sich um ein Tool für Eltern handelt, ist die Nutzung sehr einfach und erfordert keine keine besonderen Fähigkeiten in der Informatik.

Auf Android

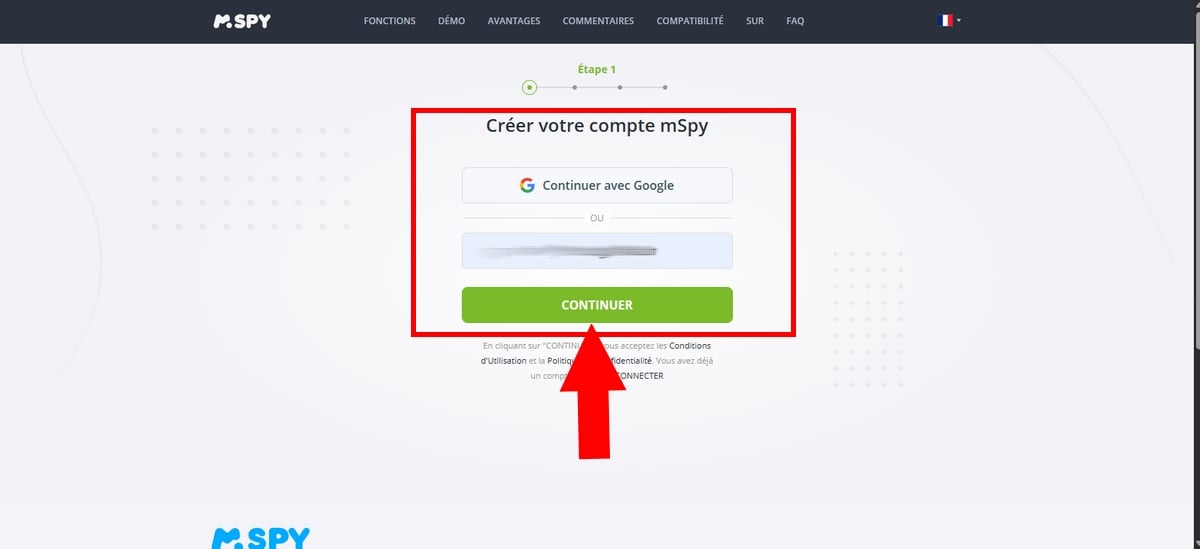

- Der erste Schritt besteht darin ein Konto erstellen auf dieser Seite :

Jetzt ein Mspy-Konto erstellen

- Klicken Sie auf die Schaltfläche Jetzt ausprobieren von grüner Farbe für ein Konto erstellen,

- Geben Sie Ihren E-Mail-Addresse oder fahren Sie fort mit Ihrem Google-Konto,

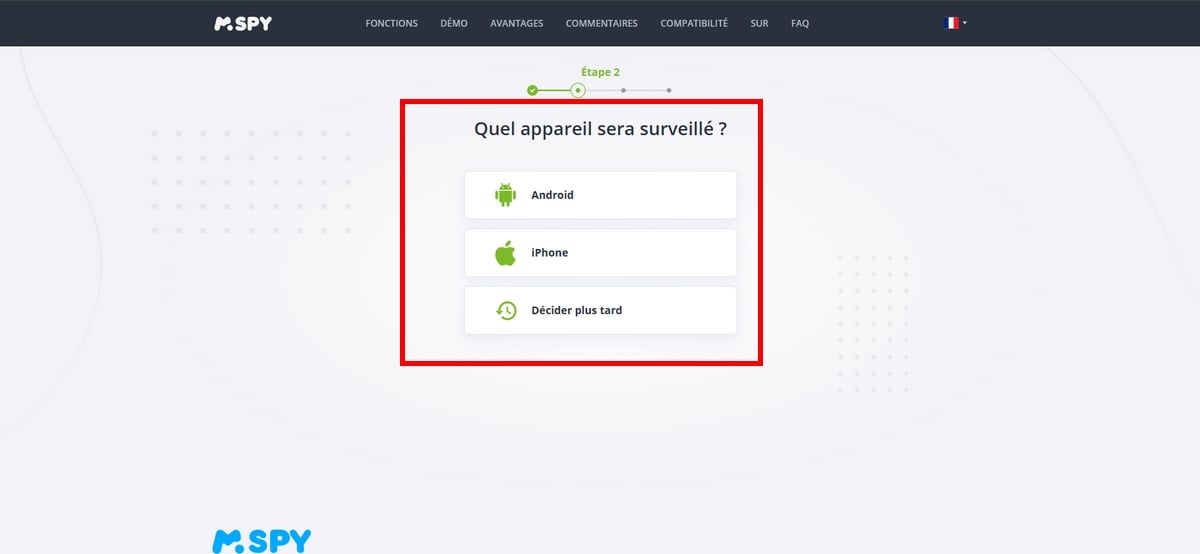

- Wählen Sie dann Android als zu überwachendes Gerät, aber Sie können sich auch später dafür entscheiden,

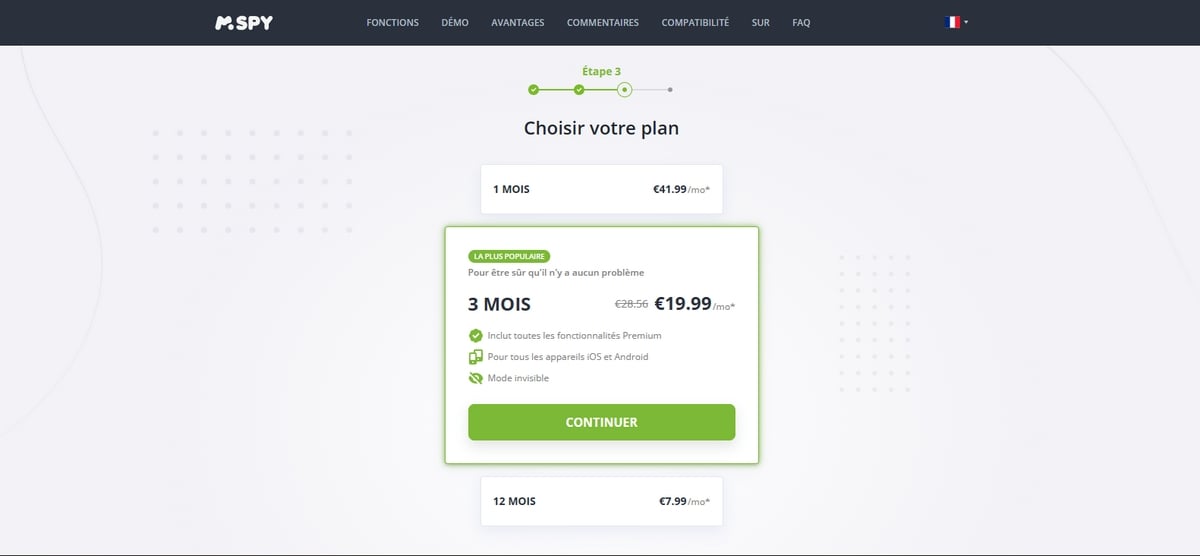

- Entscheiden Sie sich für den Tarif, der zu Ihnen passt. Wenn Sie sich dazu beraten lassen wollen, lernen Sie zunächst die verschiedenen mSpy Abonnementpreise !

- Haben Sie Ihre Wahl getroffen? Wenn Sie wissen wollen, ob mSpy bietet eine kostenlose Version an, Wenn Sie sich nicht sicher sind, ob Sie die richtige Wahl getroffen haben, schauen Sie sich unseren Artikel an!

- Fügen Sie die Zahlungsdetails hinzu. Dann, wenn Sie den Kauf abgeschlossen haben, erhalten Sie eine E-Mail mit dem Einrichtungslink, Ihrem Passwort und Ihr Benutzername wird Ihnen zugeschickt.

- Kommen wir nun zum nächsten Schritt! Für diesen benötigen Sie physischen Zugang zu dem Telefon, das Sie überwachen möchten.

Hier erfahren Sie, wie Download und installieren mSpy auf dem zu überwachenden Telefon :

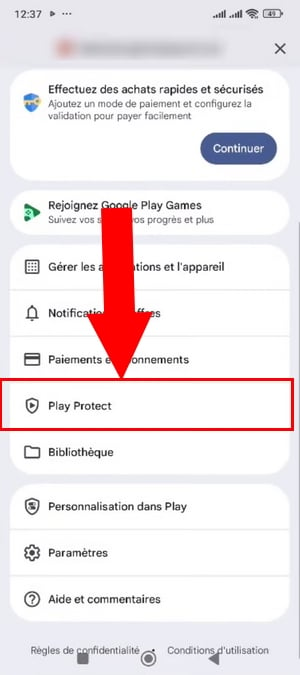

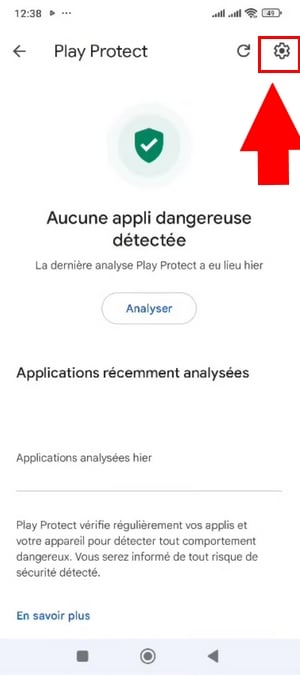

- Besuchen Sie den Spielladen, und deaktivieren Sie die Play Protect-Funktion,

Profil im PlayStore ©Antonin für Alucare

- Wählen Sie die Option Play Protect,

- Klicken Sie dann auf das Symbol Einstellungen oben rechts auf dem Bildschirm,

- Deaktivieren Sie nun die Funktion Play Protect und bestätigen Sie diese Aktion durch Klick auf Deaktivieren.

- Download und Installieren die mSpy-Anwendung auf dem Gerät, das gehackt werden soll,

- Melden Sie sich bei Ihrem mSpy-Konto an, um alle Schritte zur Installation von mSpy auf dem Zieltelefon zu erhalten.

Auf iOS

Für die Verwendung von mSpy auf iOS haben Sie 2 jeweilige Wahlmöglichkeiten:

- Synchronisierung über iCloud (iCloud-Benutzername und -Passwort erforderlich)

- WI-Fi Sync

Diese 2 Techniken der’Verwendung von mSpy bieten unterschiedliche Funktionen an.

a) Über iCloud Sync :

- Gehen Sie zunächst auf diese Seite, um Ihr Konto erstellen kostenlos und folgen Sie den verschiedenen Schritten bis zur Bezahlung :

Jetzt mein Mspy-Konto erstellen

- Nachdem Sie ein Abonnement abgeschlossen haben, wählen Sie das iOS-Gerät, und wählen Sie dann die Methode zur Installation von iCloud Sync.

- Melden Sie sich in Ihrem mSpy-Konto mithilfe Ihrer Benutzerkennung und Ihres Passworts, die Ihnen vorab per E-Mail zugesandt wurden.

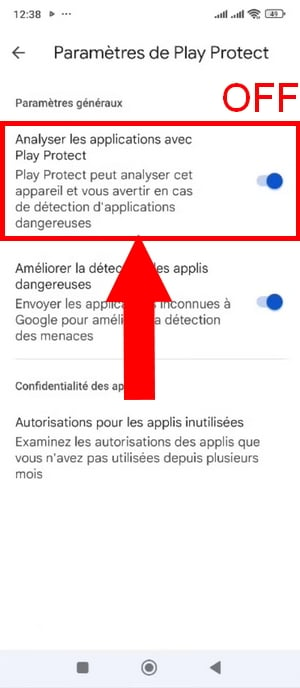

- Jetzt, um das Zielgerät zu überwachen, geben Sie seine iCloud-Anmeldedaten ein.

Einfügen der iCloud-Anmeldedaten Ihres Teenagers ©Antonin für Alucare

- Zwei Benachrichtigungen werden gesendet in der Folge, darunter die erste an die E-Mail-Adresse iCloud der Person und die zweite an das mobile Zielgerät, das einen 6-stelliger Code.

- Fügen Sie den Bestätigungscode, der an das Zielgerät gesendet wurde, auf Ihrem mSpy-Konto.

- Die Datensammlung beginnt und warten Sie einige Minuten, bis Sie alle Daten erhalten haben.

b) Per WI-FI Sync

- Wenn Sie einen Abonnement, In diesem Fall ist ein Link zum Herunterladen einer zusätzlichen Anwendung enthalten.

- Installieren Sie dann die Anwendung von WI-FI-Synchronisation indem Sie auf diesen Link klicken, und verbinden Sie dann das iPhone zu überwachen an Ihrem Mac Wo Computer mithilfe eines Kabels,

- Starten Sie dann die Anwendung auf Ihrem Computer und warten Sie, bis die Daten des Zieltelefons von diesem gesichert wurden, bevor Sie das iPhone trennen.

- Schließlich sind die Daten zu diesem iPhone werden in Ihrem persönlichen Konto sichtbar sein.

Anmerkung :

- Der verwendete PC und das zu überwachende Gerät müssen die mit demselben Wifi-Netzwerk verbunden sind damit es funktioniert.

Ein Smartphone mit EyeZy überwachen

EyeZy ist eine weitere Anwendung von Kindersicherung für Eltern entworfen, um ihre Kinder zu überwachen.

Einige nutzen sie jedoch auch auf Umwegen, um ein Gerät hacken und persönliche Informationen stehlen von anderen.

Alles wie mSpy die den Eltern gewidmet wurde, die Verwendung von EyeZy ist einfach und erfordert keine besonderen Computerkenntnisse, erfordert aber einen physischen Zugang zu dem zu überwachenden Telefon.

Die Schritte bleiben im Großen und Ganzen dieselben wie bei mSpy.

Auf Android

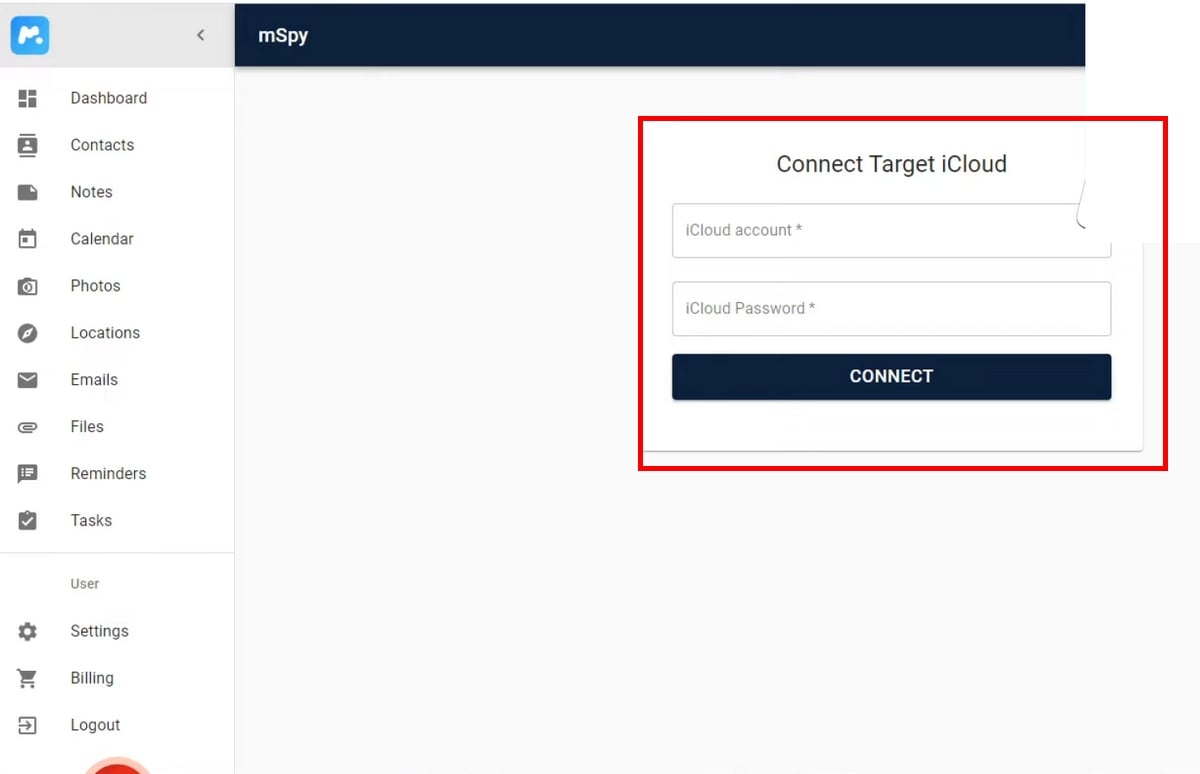

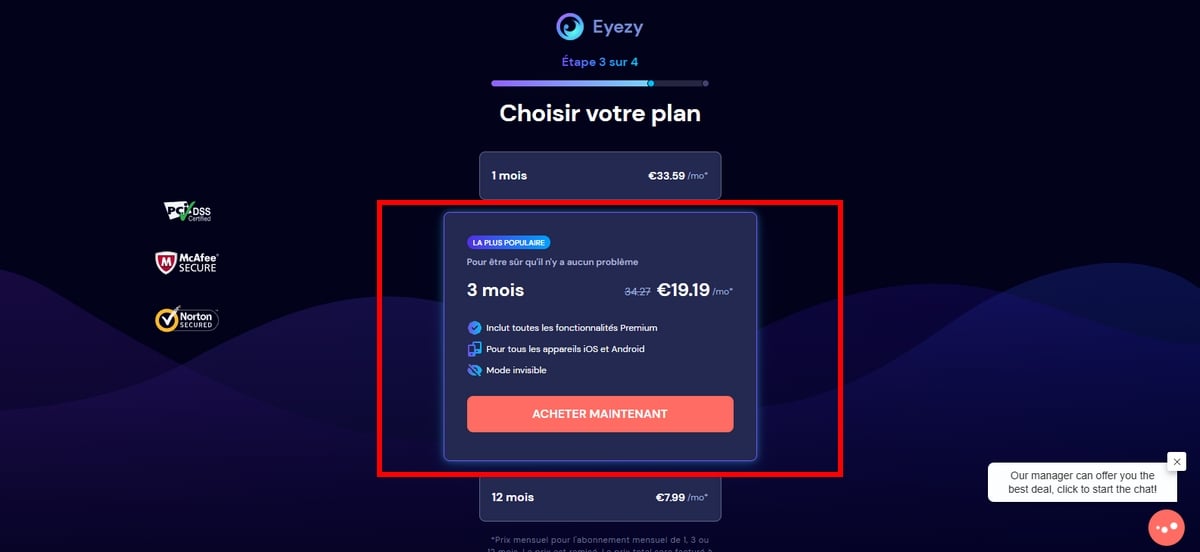

- beginnen mit ein Konto erstellen durch Klicken auf die Schaltfläche Jetzt ausprobieren pastellroter Farbe hier :

Mein EyeZy-Konto kostenlos einrichten

- Geben Sie Ihre E-Mail-Adresse ein und dann Weitermachen

- Wählen Sie, welches Gerät Sie überwachen wollen (Android Wo iPhone),

- Wählen Sie nun den Abonnementplan die Ihnen zusagt, indem Sie auf Jetzt kaufen. Aber wenn Sie wollen, entdecken Sie zuerst die Preise für EyeZy-Abonnements,

- Fügen Sie dann die Zahlungsdetails um den Kauf Ihres EyeZy-Abonnements abzuschließen.

Nach dem Kauf begeben Sie sich nun auf das Zielgerät.

- Offen Spielladen und deaktivieren Sie die Funktion Play Protect,

- Auf dem erstellten EyeZy-Konto werden dort alle notwendigen Download-Schritte angezeigt, um es auf dem Zielgerät zu installieren.

Auf iOS

Bevor Sie beginnen, sollten Sie wissen, dass für die folgenden Schritte folgende Dinge erforderlich sind:

- Das iCloud-Anmeldedaten Ihrer nahestehenden Person.

- EIN physischer Zugang an das betreffende Telefon.

a) Per WI-FI Sync :

- Sobald Sie das Abonnement abgeschlossen haben, sollten Sie wissen, dass eine Zusatzanwendung wird diesem hinzugefügt, um die Synchronisationsanwendung zu installieren,

- Besuchen Sie Ihren Anzeigentafel, Wählen Sie die Ausführung Ihres Geräts,

- Verbinden Sie dann das Zielgerät mit Ihrem Computer Wo Mac mithilfe eines geeigneten Kabels,

- Nach dem Einstecken Weiterleitung der Daten beginnt.

- Bitte nicht den Stecker ziehen das Telefon, bis die Sicherung abgeschlossen ist.

- Schließlich entdecken Sie über Ihr Dashboard die verschiedenen Daten, die sich in Echtzeit auf dem Telefon befinden.

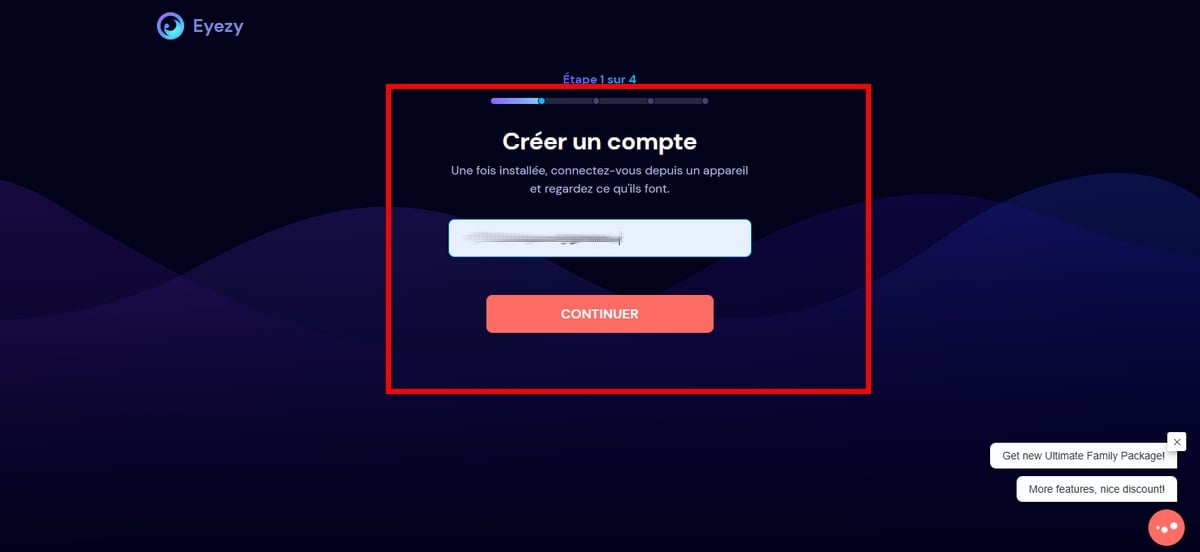

b) Die Synchronisierung mit iCloud

Das Installationsmethode ist ebenfalls einfach und dauert nur wenige Minuten!

- Melden Sie sich bei Ihrem EyeZy-Konto auf Ihrem privaten Bereich, den Sie erhalten, sobald Sie die Zahlung getätigt haben,

- Wählen iOS als Typ des zu überwachenden Geräts,

- Entscheiden Sie sich dann für die iCloud-Synchronisierung,

- Sie werden zu einer weiteren Anmeldeseite weitergeleitet, auf der Sie Folgendes tun müssen die iCloud-Anmeldedaten eingeben und das Passwort Ihrer Tochter/Ihres Sohnes,

- Beachten Sie zweitens, dass zwei Beiträge werden gleichzeitig gesendet:

- Eine auf dem Telefon bei überwachen

- Ein weiterer auf die E-Mail-Adresse die mit dem iCloud-Account verknüpft ist,

- Fügen Sie einfach den Bestätigungscode an das zu überwachende Telefon auf der EyeZy-Website gesendet.

In Summe, mSpy und EyeZy erfordern einen physischen Zugriff auf das Gerät und/oder die Kenntnis der persönlichen Kennungen des Ziels (d. h. Kennungen iCloud und Passwörter).

| ✔️ Über uns | ▶️ mSpy | ▶️ EyeZy |

|---|---|---|

| Kompatibilität | Android/iOS | Android/iOS |

| Schwierigkeit | Einfach | Einfach |

| Risiko bei Verwendung zu böswillige Absichten | 3 Jahre Gefängnis und 100.000 € Geldstrafe | 3 Jahre Gefängnis und 100.000 € Geldstrafe |

| Wirksamkeit | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ |

Wichtige Erinnerung : Die Nutzung dieser beiden Werkzeuge muss im Einklang mit dem Gesetz erfolgen.

2. Andere (fortgeschrittene) Hacking-Techniken

Was sind außerdem die verschiedenen Hackertechniken die von Hackern verwendet werden, um sich heimlich in Ihren persönlichen Bereich einzuschleichen?

a) Phishing (Phishing)

Voraussetzungen :

- Erstellung von Webseite,

- EIN überzeugende Botschaft die Vertrauen erweckt.

Diese Technik besteht darin betrügerische Nachrichten senden an Ihre Zielgruppe über eine E-Mail oder SMS (in diesem Fall sprechen wir von Smishing).

Fordert eher Fähigkeiten Fortschritte in der Informatik geben sich Hacker als vertrauenswürdige Entitäten, wie z. B. eine Bank, a Verwaltung, a Telefondienst usw., indem sie das Layout authentischer Websites nachahmen, um glaubwürdiger zu wirken.

Durch Anklicken der Bilder bei dem die Links gesendet, wird das Ziel auf eine betrügerische Website weitergeleitet, die mit dem Original fast identisch ist.

Zweitens sollte die Botschaft ihn dazu bringen seine persönlichen Informationen ausfüllen (Benutzername und Passwort), vorausgesetzt, dass dieses so naiv ist, dies zu tun. Auf diese Weise stehlen Hacker die wichtigsten Daten ihrer Opfer.

b) Der Austausch von SIM-Karten

Voraussetzungen :

- Des persönliche Informationen präzise auf das Ziel.

- Die Fähigkeit, den Betreiber zu überzeugen.

Das Hacken einer SIM-Karte tritt auf, wenn ein Hacker sich gegenüber der Zielperson als deren Mobilfunkanbieter und überzeugt ihn davon, ihm eine neue SIM-Karte.

Sobald diese durch den Hacker, wird die alte deaktiviert. Der Angreifer kann dann auf alle Anrufe, Nachrichten usw. auf der neue SIM-Karte.

Darüber hinaus kann er darüber hinausgehen, indem er die Konten mit etwas Authentifizierungen bei zwei Faktoren, z. B.

Durch die Kenntnis der Anmeldeinformationen Codes von Überprüfung werden an sein Telefon statt an das des Opfers gesendet.

c) Der Keylogger

Voraussetzungen:

- Einrichtung einer Anwendung von Keylogger auf dem Zieltelefon.

Durch das Herunterladen eines Keyloggers kann der Hacker jeden Schlag verfolgen auf der Tastatur in Echtzeit.

Häufig sind diese Anwendungen versteckt in kostenlose Anwendungen (Spiele Wo Andere) und die nicht in den offiziellen Stores wie dem Apple Store oder dem Play Store zu finden sind.

Wenn das Ziel es also auf sein Telefon herunterlädt, wird die Sammlung von sensible Daten wird leichter, wie z. B. Passwörter, Sie Bezeichner, Die Zielperson weiß nichts davon.

d) Über die WI-FI-Verbindung

Voraussetzungen :

- Seien Sie mit demselben Wifi-Netzwerk verbunden als Ihr Ziel.

Diese Methode auch oft als “man in the middle” besteht darin, sich mit demselben öffentliches Wifi-Netzwerk ungeschützt als das Ziel.

Daher kann der Hacker leicht abfangen bestimmte sensible Informationen, z. B. Anrufe, Nachrichten oder Authentifizierungscodes.

Allerdings ist das Hacken über die wifi kann mehr oder weniger wirkungslos sein, wenn die Person einen VPN, Die Schülerinnen und Schüler dürfen keine sensiblen Websites aufrufen oder Einkäufe tätigen.

Übrigens, wenn Sie sich mit einem VPN schützen wollen, wie z. B. NORDVPN kostenlos, klicken Sie auf diesen Artikel!

e) Über Bluetooth

Voraussetzungen:

- Spezielle Software um nach Geräten zu suchen Bluetooth in der Nähe.

Hacker können auch Software verwenden, die darauf ausgelegt ist, zu erkennen Bluetooth-Geräte in einem Radius von 15 Meter und sich stillschweigend mit ihr verbinden.

Mit dieser Technik können sie auf alle Informationen zugreifen, die auf dem gehackten Telefon verfügbar sind.

Der Hacker kann so, die Unterhaltungen oder geolokalisieren der Besitzer, wenn das Gerät dies zulässt.

f) Juice Jacking

Voraussetzungen:

- Infizieren eine Klemme von Aufladen öffentlich mit Malware.

Das Hacker können die infizieren Terminals von USB-Ladegerät an öffentlichen Orten mit bösartiger Software.

Wenn das Opfer diese Ladestationen nutzt, um sein Telefon aufzuladen, werden die Virus sich auf seinem Gerät ausbreiten und es Hackern ermöglichen sammeln leicht sensible Informationen.

Andererseits sollten Sie wissen, dass diese Methoden von Hackern sind nicht ohne Risiko! Entdecken Sie in dieser Tabelle die verschiedenen Rechtsfolgen von diesen :

| ✔️ Technische | ❓ Schwierigkeit | ✅ Funktionen | 👀 Risiko | ▶️ Wirksamkeit |

|---|---|---|---|---|

| das Phishing | Ziemlich schwierig | Erstellung einer gefälschten Website und eines gefälschten Links. Beruht auf der Naivität der Ziel | bis zu 5 Jahren Gefängnis und 375.000 € Geldstrafe (Artikel 313-1) | Mittel |

| L'SIM-Kartenaustausch | Schwer | Die Fähigkeit zu betrügen a Betreiber | 5 Jahre Gefängnis und 75.000 € Geldstrafe (Artikel Art. 226-4-1) | Hoch |

| L'Schlagschreiber | Bedeuten | Eingebettet in kostenlose Anwendungen, kann schwer zu verbergen sein | 3 Jahre Gefängnis und 100.000 € Geldstrafe (Artikel 323-1 Absatz 1) | Hoch |

| Das Wifi-Verbindung | Bedeuten | Frage eine Nähe zum Ziel und spezifische Werkzeuge | 1 Jahr Gefängnis und 45.000 € Geldstrafe (Artikel 226-15) | Ziemlich schwach |

| das Bluetooth | Schwer | A Reichweite ziemlich begrenzt (10 bis 15 m) | 3 Jahre Gefängnis und 100.000 € Geldstrafe (Artikel 323-1) | Schwach |

| das juice jacking | Schwer | Fähigkeit, einen physischen USB-Anschluss an einem öffentlichen Ort mit Malware zu infizieren. | 5 Jahre Gefängnis und 150.000 € Geldstrafe (Artikel 323-3) | Schwach |

Wie können Sie feststellen, ob Ihr Telefon gehackt wurde?

Sie ahnen, dass Spyware installiert auf Ihrem Gerät?

Laufen Sie schnell zu diesem Artikel auf wie Sie überprüfen können, ob Ihr Telefon ausspioniert wird um es zu wissen!

Wie kann man sein Smartphone vor Angriffen schützen?

Da Sie nun die Methoden der Hacker kennen, erfahren Sie hier, was Sie tun können, um sicher zu bleiben.

- Gegen die Spyware wie mSpy und EyeZy: Entdecken Sie wie man mSpy und EyeZy erkennt auf Ihrem Telefon,

- Gegen den Phishing : ne nie anklicken bei einem Link, den Sie per SMS erhalten haben, überprüfen Sie immer den Absender und bevorzugen Sie offizielle Websites,

- Gegen den Öffentliches WIFI : Verwenden Sie immer einen VPN um Ihren Datenaustausch zu verschlüsseln,

- Gegen die’SIM-Kartenaustausch : Bitten Sie Ihren Anbieter, einen Sicherheitscode zu aktivieren, der bei der Beantragung einer neuen Karte erforderlich ist,

- Gegen den Juice Jacking : Verwenden Sie an öffentlichen Ladestationen Ihren eigenen Netzstecker,

- Gegen Piraterie via Bluetooth : Schalten Sie Ihr Bluetooth in der Öffentlichkeit aus, wenn Sie es nicht benutzen.

Und vergessen Sie nicht, für alle Ihre wichtigen Konten den’Zwei-Faktor-Authentifizierung (2FA).

Häufig gestellte Fragen

Wie hackt man ein Telefon aus der Ferne, ohne das Gerät in der Hand zu haben?

Es gibt Piratensoftware und Hacking-Techniken, die das Hacken aus der Ferne versprechen, nämlich das phishing, das juice jacking, etc.

Einige benötigen möglicherweise mehr als Computerkenntnisse als andere, und das Risiko ist hoch, wenn Sie erwischt werden!

Wie kann ich gelöschte Nachrichten auf dem Handy meines Sohnes/meiner Tochter lesen?

Es kann schwierig sein, die gelöschte Konversationen auf einem mobilen Gerät. Native Funktionen auf einigen Handys können Ihnen manchmal helfen.

Auf iOS :

- Nachrichten ⇒ Speisekarte oben rechts ⇒. Löschungen.

Wenn er einforderbar ist, können Sie finden Sie das Botschaft in diesem Abschnitt.

Auf Android :

- Nachrichten ⇒ Drei Punkte oder Menü oben rechts auf dem Bildschirm ⇒ Die Nachrichten noch wiederherstellbar sind hier verfügbar.

Im umgekehrten Fall nutzen einige die Funktionen von Spyware wie EyeZy, die es ermöglichen gelöschte Konversationen leicht wiederfinden auf dem mobilen Gerät ihrer Zielgruppe.

Kann ich den Browserverlauf auch im privaten Modus sehen?

Mit Kindersicherungssoftware wie mSpy, Sie sind für Eltern gedacht, die schützen ihre Kinder bestmöglich zu schützen, ist es möglich, den gesamten Browserverlauf einzusehen, sogar im privaten Modus.

Was ist die beste Spyware, die auf dem Telefon völlig unsichtbar ist?

Unter den beste verfügbare Werkzeuge auf dem Markt, haben viele Eltern auf mSpy und EyeZy für die Beaufsichtigung ihrer Kinder.

Die Gründe dafür sind folgende:

- Sie werden von den Nutzern auf Meinungsplattformen, Downloads gut bewertet. Wenn Sie sich Meinungen zu diesen beiden Diensten ansehen möchten, entdecken Sie die Meinung über mSpy und das Meinung über EyeZy !

- Sie verfügen auch über eine aktives Team der alle Probleme im Zusammenhang mit der Einrichtung Ihres Kontos beantworten kann (24 Stunden am Tag).

- Sie sind Einfach zu verwenden auch für die Eltern.

Beachten Sie jedoch, dass diese Software mit dem Ziel entwickelt wurde, Kinder und Jugendliche im Auge zu behalten, und nicht, um Daten von den Telefonen anderer zu stehlen.

Daher ist die Nutzung dieser Software zu böswillige Absichten ist gesetzlich verboten.

Wie kann ich den Standort meines Kindes bestimmen, ohne dass es eine Benachrichtigung über die Standortfreigabe erhält?

Ortungsanwendungen wie Geofinder senden Positionsfreigabebenachrichtigungen, um zu funktionieren, aber das ist bei einigen Programmen nicht der Fall, wie zum Beispiel bei mSpy und EyeZy.

Sobald sie auf dem zu überwachenden Telefon installiert ist, können Sie beruhigt auf ihre Lokalisierung.

Ist es legal, sein minderjähriges Kind ohne dessen Wissen zu überwachen?

Nach dem’Artikel 371-1 des Bürgerlichen Gesetzbuches, Es ist die Aufgabe eines Elternteils, seine Kinder zu schützen. Allerdings hat auch ein Kind, selbst wenn es minderjährig ist, das Recht auf Achtung seines Privatlebens.

Wenn Sie ihnen also helfen wollen, indem Sie Spyware auf ihrem Telefon, Es wird dringend empfohlen, dass Sie dialogisieren mit Ihren Kindern über die Situation sowie über Ihre Gründe.

Konsultieren Sie den CNIL-Website um mehr über Ihre Pflichten als Eltern zu erfahren und das Gleichgewicht zwischen Sicherheit und Privatsphäre besser zu verstehen.

Alles in allem für auf ein Mobiltelefon zugreifen, Es gibt Software und gängige Hackertechniken, die Hacker verwenden.

Es darf nicht übersehen werden, dass diese Werkzeuge eine Verletzung der Privatsphäre und sind gesetzlich verboten.

Noch einmal sei daran erinnert, dass dieser Artikel über die verschiedenen Techniken informieren soll, um ein Telefon hacken um Sie bestmöglich zu schützen.

Wenn Sie Fragen oder Kommentare haben, zögern Sie nicht, sie zu stellen!

Für alle, die die Möglichkeit benötigen, ein Telefon auszuspionieren oder zu hacken und alle seine Informationen anzuzeigen, kann es möglich sein, alle Nachrichten, Anrufprotokolle, den Live-Standort, freigegebene Medien und Notizen sowie den Zugriff auf alles vom Zielgerät aus anzuzeigen.

Es ist einfach zu verstehen und zu bedienen.

Ein sehr guter Weg und Kontakt zu erreichen, wenn alle Hacker und Spionagezugriff auf Geräte benötigen.

🥲

🥲

Molto interessant il tuo sito!

Ist es möglich, ein Remoto zu installieren?

E chi fa questo lavoro?

Du hast :

https://www.alucare.fr/Mspy/

https://www.alucare.fr/Eyezy/

und aus der Ferne nicht möglich